Bildirim

VPN olmaksizin tum sitelere giris (Pasif/Aktif DPI blokaji) (6. sayfa)

Daha Fazla

Bu Konudaki Kullanıcılar:

Daha Az

2 Misafir - 2 Masaüstü

Giriş

Mesaj

-

-

Busybox olan modemlerde iptables ile rahatlikla icmp acilabilir de her modemin arayuzunde kolaylikla yapilabiliyor bu. Openwrt`de 6rd arayuzu de olmasi lazim, modeme kurarsaniz, ya da mesela modeme kurmadan da bir access point`e oppenwrt kurup orada 6rd olusturup eve interneti oradan dagitabilirsiniz.quote:

Orijinalden alıntı: A.S.I.

Hocam telnetten icmp açma gibi bir durum var mı modemlerde? Aslında bu işleri otomatize edecek bir bash ya da bat script yazsak da millet faydalansa bayağı iyi olur.

Alıntıları Göster

6rd icin bash script kayniyor, hepi topu 5 satir aslinda.

-

Airties modem kullanıyorum. Modem arayüzünde bayağı debelendim bulmak için. ICMP olarak geçmiyor bu olay. Uzaktan yönetim bölümüne koymuşlar ping yetkisi diye. Belki benimle aynı durumda olanlar vardır diye düşündüm.quote:

Orijinalden alıntı: mitokondrioglukadayi

Busybox olan modemlerde iptables ile rahatlikla icmp acilabilir de her modemin arayuzunde kolaylikla yapilabiliyor bu. Openwrt`de 6rd arayuzu de olmasi lazim, modeme kurarsaniz, ya da mesela modeme kurmadan da bir access point`e oppenwrt kurup orada 6rd olusturup eve interneti oradan dagitabilirsiniz.

6rd icin bash script kayniyor, hepi topu 5 satir aslinda.

Alıntıları Göster

-

netspeed gpon hiçbiri çalışmıyor cgnat sağolsun

ama şöyle bir durum var, telefon ile wifi üzerinden her tür engelli siteye girebiliyorum google dns ile vpn kullanmadan, pc üzerinden ise olmuyor nedense

< Bu mesaj bu kişi tarafından değiştirildi Skymarc -- 7 Nisan 2018; 4:2:43 > -

-

bir de öyle deneyelim bakalım hollandada vds vardı onu kullanırım, ama tuhafıma giden durum aynı wifi ağına bağlı 1 pc ve 1 telefon var, ikisinde de google dns ayarlı, telefondan tüm yasaklı sitelere girebiliyorum vpn olmadan, ama pcde olmuyor bu tuhafıma gidiyor (telefonda hücresel veri kapalı sadece wifi) -

tunnelbroker (hurricane electric) ipv6 baglantisiyla(sunucuya bu tunel vasitasiyla ipv6 baglantisi kazandirirsiniz) openvpn uzerinden hem ipv6 hem de ipv4 baglantisi alabilir, cgnat`i delebilirsiniz. Ustelik baglantiniz da sifreli olur.quote:

Orijinalden alıntı: Skymarc

bir de öyle deneyelim bakalım hollandada vds vardı onu kullanırım, ama tuhafıma giden durum aynı wifi ağına bağlı 1 pc ve 1 telefon var, ikisinde de google dns ayarlı, telefondan tüm yasaklı sitelere girebiliyorum vpn olmadan, ama pcde olmuyor bu tuhafıma gidiyor (telefonda hücresel veri kapalı sadece wifi)

https://lasse-it.dk/2015/08/how-to-setting-up-openvpn-with-individual-public-ipv6s-for-clients/

< Bu mesaj bu kişi tarafından değiştirildi mitokondrioglukadayi -- 7 Nisan 2018; 19:20:39 >

-

pinginize etkisi oldu mu sizde? -

italya tunelinde cok az fark oluyor. sunucuya kurarken benimki mesela atlanta`da, florida`yi sectim tunnelin endpointi icin, cok fark olmuyor ama openvpn`e hem ipv4 hem de ipv6 destegi saglamak istedigim icin bir miktar latency problemine katlaniyorum.quote:

Orijinalden alıntı: Skymarc

pinginize etkisi oldu mu sizde? -

anladım usta teşekkürler, peki aynı wifi üzerinden telefonun yasaklı sitelere girip pcnin girememesi hakkında bir fikrin var mı? -

Bilemiyorum, dns farkindan dolayi olabilir cunku bazi isp`lerde siteler dns degisimi ile acilabilirken (RST paketi yollanmadan) bazilarinda dns degisse bile direk reset paketiyle erisim imkansizlasiyor. (Ikisinde de google dns olup, birinde acilip digerinde acilmamasi enteresan).quote:

Orijinalden alıntı: Skymarc

anladım usta teşekkürler, peki aynı wifi üzerinden telefonun yasaklı sitelere girip pcnin girememesi hakkında bir fikrin var mı?

Evet kendi agimi su sekilde yapilandirdim.

Oncelikle public olmayan bir border relay buldum (6rd tunelin endpointi), bununla ipv6 adresimi aldim, kiraladigim sunucuma dual stack openvpn kurdum (Ipv6 icin hurricane electric`in tunnelbroker`ini kullandim), openvpn`i tcp6 modunda calistirdim, bu sunucuya client olarak baglandigimda hem ipv6 hem ipv4 adresleri otomatik olarak ataniyor ve internete cikis yapabiliyorum, v4 (kiraladigim sunucunun ipsi) v6 (hurricane electric).

Isin puf noktasi atiyorum border relay ip`si 90.82.47.7 bu ip`yi mutlaka router`inizdan yonlendirmeniz gerekiyor aksi takdirde openvpn baglantisini ipv6 uzerinden kuramazsiniz.

route add 90.82.47.7 192.168.0.1 gibi (192.168.0.1 local gateway`iniz)

Farz edelim ki goodbyedpi islemez hale geldi (ki her an olabilir), reqrypt sunucularini da telekom engelledi(ki reqrypt henuz decentralized olmadigi icin bu da her an olabilir, ip block), vpn`ler de specific olarak degil de, trafik turu uzerinden bloklandi, openvpn trafigi bloklanabilir, shadowsocksR simdilik cozum olabilir ama nereye kadar ?)

Butun bunlar olsa bile, ipv6 uzerinden openvpn`e baglanmak mumkun olabilir. v4 istedigi kadar yasaklansin, v6 hem de sifreli olarak baglanilabilir durumda.

Careler bitmez.

< Bu mesaj bu kişi tarafından değiştirildi mitokondrioglukadayi -- 8 Nisan 2018; 21:6:59 >

-

5 senedir HE Tunnel Broker kullanıyorum.

Istanbul konumu için bahsetmem gerekirse, Superonline için en hızlı sunucu Macaristan, Vodafone için en hızlı sunucu Almanya. Hatta Vodafone direkt olarak Seabone (İtalya Telekom Firması) üzerinden HE ile peer halinde.

IPv6 konuma göre gerçekten size hız da katacaktır. Aşağıdaki ping sonuçları bunu belgeler nitelikte.

C:\Users\Fatih>ping www.google.com.tr

Pinging www.google.com.tr [2607:f8b0:4006:813::2003] with 32 bytes of data:

Reply from 2607:f8b0:4006:813::2003: time=123ms

Reply from 2607:f8b0:4006:813::2003: time=124ms

Reply from 2607:f8b0:4006:813::2003: time=124ms

Reply from 2607:f8b0:4006:813::2003: time=123ms

Ping statistics for 2607:f8b0:4006:813::2003:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 123ms, Maximum = 124ms, Average = 123ms

C:\Users\Fatih>ping www.google.com.tr -4

Pinging www.google.com.tr [172.217.7.3] with 32 bytes of data:

Reply from 172.217.7.3: bytes=32 time=135ms TTL=50

Reply from 172.217.7.3: bytes=32 time=134ms TTL=50

Reply from 172.217.7.3: bytes=32 time=134ms TTL=50

Reply from 172.217.7.3: bytes=32 time=135ms TTL=50

Ping statistics for 172.217.7.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 134ms, Maximum = 135ms, Average = 134ms

C:\Users\Fatih>

En büyük zevklerimden birisi de IPv6 adreslerini evirip çevirip kullanmaktır.

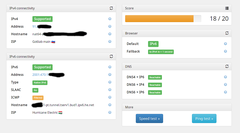

Aşağıdaki resimde görebilirsiniz. Hostname ve IPv6 adresimi görebilirsiniz :)

GCN üzerinden olmayan, dinamik IP ya da statik IP kullanan herkesin, IPv6 kullanmasını şiddetle öneriyorum!

-

Ne gerek var böyle şeylere isteyenler opera tarayıcı kullansın açamadığı site yok içine gömülü vpn var sorunsuz çalışıyor. -

Goodbyedpi'ı bir aydır filan kullanıyordum, ne olduysa oldu 2 gündür çok daha az sayıda siteye giriyor. Uyandılar mı acaba.

< Bu mesaj bu kişi tarafından değiştirildi kiralik kettle -- 18 Nisan 2018; 20:17:20 > -

Bugun iki yeni uygulamadan bahsetmek istiyorum,

1.si MassBrowser

https://massbrowser.cs.umass.edu/

Tor benzeri bir relay sistemiyle calisiyor, ancak torda relay`ler illegal kullanim yuzunden tehlikeye girebilirken, bu sistemde relay sadece belli sitelere izin veriyor, boylece guvenlik sorunu olmuyor, ayrica bu sistem uzerinden tora cikis da mumkun, eger mevcut tum bridge`ler yasakliysa.

Http siteleri bu sistemle dolasmaniz pek saglikli degil cunku relay tarafindan gorulebilir, https icinse boyle bir sey mumkun degil, zaten amac wikipedia vs gibi sitelere erisim. (Tor icin bridge olacaksa,daha da guvenli kullanim saglar ama yavas olur).

windows ve mac versiyonlari var,https://github.com/SPIN-UMass/MassBrowser/releases

massbrowser@cs.umass.edu adresine mail atip invitation code alarak kullabilirsiniz, bu sistemin yasaklanmasi imkansiz. cunku relayler surekli degisiyor, dinamik ip ile relay kurulabiliyor, siz de relay olabilirsiniz.

Arkadaslar hangi sitelerin calismasini istiyorsaniz bir liste yapin ve ona gore programa ekletelim. Bu onemli. Wikipedia`yi eklettim, digerlerini siz yazin artik.

2.si ise INTANG

Bu kucuk program ise TCP kontrol blogunu manipule ederek, dpi serverini sasirtmaniza olanak sagliyor, boylece tum siteler calisiyor.

Bu program bir sunucuya ihtiyac duymuyor, redis local proxy yardimiyla yapacaginiz site sorgulari ozel iptables kurallari ile yonlendiriliyor ve 40 cesit yontemle TCP RST paketlerinden kurtuluyorsunuz.

Goodbyedpi`dan cok daha iyi cunku host modifikasyonuna bagli calismiyor. Reqrypt gibi sunucu gerektirmiyor.

Linux icinhttps://github.com/seclab-ucr/INTANG

Eger site ilk asamada acilmadiysa, 2. veya 3. denemede mutlaka acilir, zira her sorguda calismayan yontem atlanir ve bir sonraki denemede yepyeni bir opsiyon kullanilarak site acilir ve bu durum sonraki sorgular icin kaydedilir.

Son derece basarili.

Arkadaslar massbrowser icin site listesi cok onemli, lutfen acmak istediginiz mustehcenlik harici siteleri yazin.

< Bu mesaj bu kişi tarafından değiştirildi mitokondrioglukadayi -- 29 Nisan 2018; 2:31:17 >

-

Vmware üzerinde deniyorum

Windows 64 bit;

Goodbyedpi sorunsuz çalışıyor

Reqrypt açılıp web sayfası geliyor sonra kendiliğinden kapanıyor

Debian;

Reqrypt 1.4.0 açtım yalnız wikipedia ve imgur girmedi.

Config ayarı active ve medium ayarında benim ayarlarım mı yalnış 1.4.0 ait config ayarlarını paylaşabilir misiniz?

INTANG ile denedim ondada olmadı wiki imgur denedim girmedi ondada...

Log Dosyası (Reqrypt):

packet: TCP 192.168.3.131:44318 to 216.58.212.45:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:38866 to 104.28.21.79:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:39844 to 216.58.209.14:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:36240 to 172.217.17.163:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:58224 to 172.217.169.99:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:44318 to 216.58.212.45:443 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:39844 to 216.58.209.14:443 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:36240 to 172.217.17.163:443 [fin][ack] (40 bytes)

warning: unable to open tunnel udp://109.248.168.126:48168?crypt=cipher.aes,cert.loWNhcG7iQwVbQS44EidtM,sec.2888; tunnel is already open or opening

packet: TCP 192.168.3.131:49638 to 172.217.169.138:443 [ack] (40 bytes)

warning: unable to open tunnel udp://taiga.reqrypt.org:48168?crypt=cipher.aes,cert.loWNhcG7iQwVbQS44EidtM,sec.2888; tunnel is already open or opening

packet: TCP 192.168.3.131:38866 to 104.28.21.79:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [syn] (60 bytes)

packet: TCP 192.168.3.131:57136 to 46.51.179.90:443 [syn] (60 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [psh][ack] (242 bytes)

packet: TCP 192.168.3.131:57136 to 46.51.179.90:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:57136 to 46.51.179.90:443 [psh][ack] (242 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [psh][ack] (47 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:57136 to 46.51.179.90:443 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [psh][ack] (415 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [psh][ack] (366 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [psh][ack] (402 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [psh][ack] (350 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:58224 to 172.217.169.99:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [psh][ack] (441 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [psh][ack] (366 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [psh][ack] (402 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [psh][ack] (441 bytes)

packet: TCP 192.168.3.131:54212 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:54212 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [psh][ack] (366 bytes)

packet: TCP 192.168.3.131:43632 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [psh][ack] (402 bytes)

packet: TCP 192.168.3.131:43632 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:57208 to 64.233.184.94:443 [ack] (139 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

warning: unable to open tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888; tunnel is already open or opening

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

log: number of packets tunneled = 100 (total of 10506bytes)

log: attempting to open tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: looking up IP address of host tunnel.reqrypt.org for tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: created socket (9) for tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: connecting socket (9) to address 191.101.180.77:29989

log: attempting to open tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: looking up IP address of host 191.101.180.77 for tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: created socket (10) for tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: connecting socket (10) to address 191.101.180.77:31111

log: attempting to open tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: looking up IP address of host 191.101.180.77 for tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: created socket (11) for tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: connecting socket (11) to address 191.101.180.77:29989

log: attempting to open tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: looking up IP address of host tunnel.reqrypt.org for tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: created socket (12) for tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: connecting socket (12) to address 191.101.180.77:31111

warning: unable to send message to tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888: Connection timed out

log: unable to open tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888; giving up

warning: unable to send message to tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888: Connection timed out

log: unable to open tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888; giving up

warning: unable to send message to tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888: Connection timed out

log: unable to open tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888; giving up

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

warning: unable to send message to tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888: Connection timed out

log: unable to open tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888; giving up

Log Dosyası (INTANG):

1534690698.916750 [INFO] Current version: 7

1534690698.916837 [INFO] Starting redis server.

1534690698.982656 [INFO] Building sync connection with redis server.

1534690698.982801 [INFO] Sync connection built successfully.

1534690698.982882 [INFO] Loading historical results from redis.

1534690698.982979 [INFO] Loading TTL from redis.

1534690698.983249 [INFO] Async connection built successfully.

1534690698.985470 [INFO] Connecting to TCP DNS server.

1534690699.174630 [INFO] Connected to TCP DNS server.

1534690718.348260 [INFO] [EVAL] STRATEGY FAILED 1. HTTP NO RESPONSE. 2198055104_10893_3769001575_20480_6

1534690718.348523 [INFO] [EVAL] STRATEGY SUCCEEDED. 2198055104_10381_3769001575_20480_9

1534690778.593208 [INFO] [EVAL] STRATEGY SUCCEEDED. 2198055104_22151_501004381_20480_17

< Bu mesaj bu kişi tarafından değiştirildi a.gulcan -- 19 Ağustos 2018; 18:4:50 >

-

reqrypt icin her servis saglayicisinda farkli ayarlar calisiyor. Kimisinde split only, kimisinde highest setting. Nat arkasindaysaniz ki muhtemelen oyledir, nat traversal always olmali. Dns ise dns over tls ya da dnscrypt.quote:

Orijinalden alıntı: a.gulcan

Vmware üzerinde deniyorum

Windows 64 bit;

Goodbyedpi sorunsuz çalışıyor

Reqrypt açılıp web sayfası geliyor sonra kendiliğinden kapanıyor

Debian;

Reqrypt 1.4.0 açtım yalnız wikipedia ve imgur girmedi.

Config ayarı active ve medium ayarında benim ayarlarım mı yalnış 1.4.0 ait config ayarlarını paylaşabilir misiniz?

INTANG ile denedim ondada olmadı wiki imgur denedim girmedi ondada...

Log Dosyası (Reqrypt):

packet: TCP 192.168.3.131:44318 to 216.58.212.45:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:38866 to 104.28.21.79:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:39844 to 216.58.209.14:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:36240 to 172.217.17.163:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:58224 to 172.217.169.99:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:44318 to 216.58.212.45:443 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:39844 to 216.58.209.14:443 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:36240 to 172.217.17.163:443 [fin][ack] (40 bytes)

warning: unable to open tunnel udp://109.248.168.126:48168?crypt=cipher.aes,cert.loWNhcG7iQwVbQS44EidtM,sec.2888; tunnel is already open or opening

packet: TCP 192.168.3.131:49638 to 172.217.169.138:443 [ack] (40 bytes)

warning: unable to open tunnel udp://taiga.reqrypt.org:48168?crypt=cipher.aes,cert.loWNhcG7iQwVbQS44EidtM,sec.2888; tunnel is already open or opening

packet: TCP 192.168.3.131:38866 to 104.28.21.79:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [syn] (60 bytes)

packet: TCP 192.168.3.131:57136 to 46.51.179.90:443 [syn] (60 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [psh][ack] (242 bytes)

packet: TCP 192.168.3.131:57136 to 46.51.179.90:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:57136 to 46.51.179.90:443 [psh][ack] (242 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [psh][ack] (47 bytes)

packet: TCP 192.168.3.131:57134 to 46.51.179.90:443 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:57136 to 46.51.179.90:443 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [psh][ack] (415 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54172 to 216.58.212.46:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [psh][ack] (366 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [psh][ack] (402 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43596 to 216.58.212.4:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:43594 to 216.58.212.4:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [psh][ack] (350 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54174 to 216.58.212.46:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:58224 to 172.217.169.99:443 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [psh][ack] (441 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54202 to 216.58.212.46:80 [rst][ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [psh][ack] (366 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [psh][ack] (402 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43624 to 216.58.212.4:80 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [psh][ack] (441 bytes)

packet: TCP 192.168.3.131:54212 to 216.58.212.46:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:54204 to 216.58.212.46:80 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:54212 to 216.58.212.46:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [psh][ack] (366 bytes)

packet: TCP 192.168.3.131:43632 to 216.58.212.4:80 [syn] (60 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [psh][ack] (402 bytes)

packet: TCP 192.168.3.131:43632 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [ack] (40 bytes)

packet: TCP 192.168.3.131:43626 to 216.58.212.4:80 [fin][ack] (40 bytes)

packet: TCP 192.168.3.131:57208 to 64.233.184.94:443 [ack] (139 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:45834 to 216.58.212.35:443 [psh][ack] (164 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

warning: unable to open tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888; tunnel is already open or opening

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

log: number of packets tunneled = 100 (total of 10506bytes)

log: attempting to open tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: looking up IP address of host tunnel.reqrypt.org for tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: created socket (9) for tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: connecting socket (9) to address 191.101.180.77:29989

log: attempting to open tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: looking up IP address of host 191.101.180.77 for tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: created socket (10) for tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: connecting socket (10) to address 191.101.180.77:31111

log: attempting to open tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: looking up IP address of host 191.101.180.77 for tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: created socket (11) for tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888

trace: connecting socket (11) to address 191.101.180.77:29989

log: attempting to open tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: looking up IP address of host tunnel.reqrypt.org for tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: created socket (12) for tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888

trace: connecting socket (12) to address 191.101.180.77:31111

warning: unable to send message to tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888: Connection timed out

log: unable to open tunnel udp://tunnel.reqrypt.org:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888; giving up

warning: unable to send message to tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888: Connection timed out

log: unable to open tunnel udp://191.101.180.77:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888; giving up

warning: unable to send message to tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888: Connection timed out

log: unable to open tunnel udp://191.101.180.77:29989?crypt=cipher.xxtea,cert.a5p7i0RZlcs8y58ersfl75,sec.2888; giving up

packet: TCP 192.168.3.131:42174 to 216.58.212.35:80 [psh][ack] (196 bytes)

warning: unable to send message to tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888: Connection timed out

log: unable to open tunnel udp://tunnel.reqrypt.org:31111?crypt=cipher.aes,cert.JnWvfd1nOJEA55p6uJNuRF,sec.2888; giving up

Log Dosyası (INTANG):

1534690698.916750 [INFO] Current version: 7

1534690698.916837 [INFO] Starting redis server.

1534690698.982656 [INFO] Building sync connection with redis server.

1534690698.982801 [INFO] Sync connection built successfully.

1534690698.982882 [INFO] Loading historical results from redis.

1534690698.982979 [INFO] Loading TTL from redis.

1534690698.983249 [INFO] Async connection built successfully.

1534690698.985470 [INFO] Connecting to TCP DNS server.

1534690699.174630 [INFO] Connected to TCP DNS server.

1534690718.348260 [INFO] [EVAL] STRATEGY FAILED 1. HTTP NO RESPONSE. 2198055104_10893_3769001575_20480_6

1534690718.348523 [INFO] [EVAL] STRATEGY SUCCEEDED. 2198055104_10381_3769001575_20480_9

1534690778.593208 [INFO] [EVAL] STRATEGY SUCCEEDED. 2198055104_22151_501004381_20480_17

Ghost packet hops icin, mesela google`a traceroute komutuyla baktiginizda routerdan ilk telekom hop`una gelene kadar kac ip degisiyor, yani kac hop sonra telekom`a ulasiyorsunuz ? Ona gore rakami yazin.

Intang icin, otomatik secenekler yerine tek tek deneyerek gidebilirsiniz, 1-2-3 vs.. gibi.

Vmware`de intang saglikli calismayabilir. Reqrypt`i de virtual ortamda kullanmadim.

-

Benim kullandığım uygulamanın ayarlarında dns ayarı yok

Hiding mode ayarı high ve higest da hiç bir siteye girmiyor. low medium passive modda sadece engelsiz sitelere giriyor.

Bende bulunan diğer ayarlar:

- dns hiding:no

- nat travalsal method:low time to live method

- packet splitting method: transporter layer

- multi-route enable: no

Tracing route towww.google.com [216.58.212.36]

over a maximum of 30 hops:

vmware üzerinden traceroute çalışmadı.

windows: tracertwww.google.com:

1 2 ms 1 ms <1 ms *

2 10 ms 8 ms 8 ms *

3 11 ms 9 ms 10 ms *.static.turktelekom.com.tr [*]

4 14 ms 8 ms 8 ms *-*-t2-1---*-*-t3-3.statik.turktel

ekom.com.tr [*]

5 12 ms 13 ms * *-*-xrs-t2-1---*-*-t2-1.statik.turkt

elekom.com.tr [*]

6 12 ms 12 ms 14 ms *-*-xrs-t2-2---35**-xrs-t2-1.statik.tur

ktelekom.com.tr [*]

7 25 ms 25 ms 25 ms *-sof-col-2---*-*-xrs-t2-2.statik.turktel

ekom.com.tr [*]

8 25 ms 25 ms 26 ms *

9 27 ms 26 ms * *

10 25 ms 25 ms 25 ms *

11 24 ms 25 ms 28 ms sof02s18-in-f36.1e100.net [*]

Ghost packet hops:3 yaptım

intangın readme bolumunde brinde mode olarak kullanılabileceği yazıyor ama bende olmadı.

quote:

The daemon needs root privilege to run. If you are using Virtual Machine, you'll need to configure the networks in Bridge Mode.

Senin kullanığın programların çalışan linux sürümü ve kernel sürümünü söyleyebilir misin?

Vmware kaynaklıda olabilir usb belleğe denenmiş ve çalışan linux sürümünü yazıp denemeyi düşünüyorum.

- dns hiding:no

-

Intang'i Ubuntu 16.04, reqrypt'i freebsd 11 uzerinde kullaniyorum. Kernelle pek ilgisi yok, cok eski bir kernel kullanmiyorsaniz calisir. Virtual modda bridged network kullansaniz bile sorun yasayabilirsiniz. Ghost hops 3 optimal gozukuyor.quote:

Orijinalden alıntı: a.gulcan

Benim kullandığım uygulamanın ayarlarında dns ayarı yok

Hiding mode ayarı high ve higest da hiç bir siteye girmiyor. low medium passive modda sadece engelsiz sitelere giriyor.

Bende bulunan diğer ayarlar:

- dns hiding:no

- nat travalsal method:low time to live method

- packet splitting method: transporter layer

- multi-route enable: no

Tracing route towww.google.com [216.58.212.36]

over a maximum of 30 hops:

vmware üzerinden traceroute çalışmadı.

windows: tracertwww.google.com:

1 2 ms 1 ms <1 ms *

2 10 ms 8 ms 8 ms *

3 11 ms 9 ms 10 ms *.static.turktelekom.com.tr [*]

4 14 ms 8 ms 8 ms *-*-t2-1---*-*-t3-3.statik.turktel

ekom.com.tr [*]

5 12 ms 13 ms * *-*-xrs-t2-1---*-*-t2-1.statik.turkt

elekom.com.tr [*]

6 12 ms 12 ms 14 ms *-*-xrs-t2-2---35**-xrs-t2-1.statik.tur

ktelekom.com.tr [*]

7 25 ms 25 ms 25 ms *-sof-col-2---*-*-xrs-t2-2.statik.turktel

ekom.com.tr [*]

8 25 ms 25 ms 26 ms *

9 27 ms 26 ms * *

10 25 ms 25 ms 25 ms *

11 24 ms 25 ms 28 ms sof02s18-in-f36.1e100.net [*]

Ghost packet hops:3 yaptım

intangın readme bolumunde brinde mode olarak kullanılabileceği yazıyor ama bende olmadı.

quote:

The daemon needs root privilege to run. If you are using Virtual Machine, you'll need to configure the networks in Bridge Mode.

Senin kullanığın programların çalışan linux sürümü ve kernel sürümünü söyleyebilir misin?

Vmware kaynaklıda olabilir usb belleğe denenmiş ve çalışan linux sürümünü yazıp denemeyi düşünüyorum.

Ayrica dnscrypt ya da DNS over TLS kullanmaniz sart. DNS hiding de yes olacak.

< Bu mesaj bu kişi tarafından değiştirildi mitokondrioglukadayi -- 20 Ağustos 2018; 11:49:24 >

- dns hiding:no

-

Ubuntu üzerinde dnscrypt kurup Instang denedim bazen çalışıyor bazen çalışmıyor bazen ssl hatası veriyor.

Daha sonra raspberry de denedim raspberry üzerinden wget ve curl ile site verisini çekmeye çalıştım ama olmadı hep hata verdi proxy server kurup onun üzerinden denedim aşırı ağır oldu ve aynı durum bazen çalışıyor bazen çalışmıyor.CLI üzerinden verileri çekebileceğimiz uygulama veya yol var mı bildiğin onunla birlikte deneyeyim birde?

Çalışır durumdaki github üzerinden https ve linux 32 bit arm destekleyen diğer anti-censorship projelerine baktım projeler genelde yüksek yıldızlı olanlar çince ve rusca programı çözümleme zor. Aralarından linux destekli bir tane buldum ama onu da çalıştıramadım.

Bunu deneyebilir misin? Https desteği var yazmış ama ben denediğimde https hep hata verdi ssl hatası http denemedim http ile yasaklanan site bilmiyorum bilen varsa onun üzerinde deneyebilirim.

notsodeep

Başka bir program bildigin varmı https ve linux 32 bit desteği olan?

Ip işlemleri

Bu mesaj IP'si ile atılan mesajları ara Bu kullanıcının son IP'si ile atılan mesajları ara Bu mesaj IP'si ile kullanıcı ara Bu kullanıcının son IP'si ile kullanıcı ara

KAPAT X

Bu mesaj IP'si ile atılan mesajları ara Bu kullanıcının son IP'si ile atılan mesajları ara Bu mesaj IP'si ile kullanıcı ara Bu kullanıcının son IP'si ile kullanıcı ara

KAPAT X

Yeni Kayıt

Yeni Kayıt

Konudaki Resimler

Konudaki Resimler

önceki

önceki

kullanıcısına yanıt

kullanıcısına yanıt

Hızlı

Hızlı